Les usines et établissements critiques sont l’objet de nombreuses cyberattaques avec des logiciels malveillants pour exploiter les grandes vulnérabilités de leurs systèmes informatiques, ce qui les exposent à de lourdes conséquences sécuritaires, environnementales et financières. Les effets d’une cyberattaque industrielle peuvent sérieusement impacter l’activité d’une entreprise et la sécurité du personnel, avec l’interruption de l’activité, la destruction de l’outil industriel et l’éventualité d’un accident industriel majeur ...

Les usines et établissements critiques sont l’objet de nombreuses cyberattaques avec des logiciels malveillants pour exploiter les grandes vulnérabilités de leurs systèmes informatiques, ce qui les exposent à de lourdes conséquences sécuritaires, environnementales et financières.

Les effets d’une cyberattaque industrielle peuvent sérieusement impacter l’activité d’une entreprise et la sécurité du personnel, avec l’interruption de l’activité, la destruction de l’outil industriel et l’éventualité d’un accident industriel majeur : les virus informatiques peuvent causer non seulement des dommages matériels et financiers mais aussi des victimes, en dommage direct ou collatéral, ou en visant les éléments essentiels des infrastructures.

La transformation digitale des usines et l’interconnexion numérique de l’ensemble des composantes du process de fabrication (connectivité entre machines et lignes de production et systèmes de contrôle) est un élément clé de l’industrie 4.0. Tous les objets, équipements et systèmes directement connectés à un réseau Internet sont très vulnérables aux différentes attaques (vol d’informations, prise en main de l’appareil à distance, modification des données et du contenu) : le développement d’un monde industriel totalement connecté offre de multiples possibilités d’exploiter les défaillances technologiques pour les cybercriminels.

Avec l’avènement de l’industrie 4.0, les risques de cyberattaques sur des systèmes de contrôle informatiques industriels deviennent majeurs et les risques de violations de données et de failles de sécurité ne cessent de s'intensifier : la sécurité des systèmes industriels est ainsi devenue un véritable enjeu et ce cyber-risque concerne aussi physiquement les opérateurs en poste au voisinage d’un équipement de travail vulnérable. Il faut non seulement assurer la disponibilité des infrastructures du process, des outils de production et du système d’information industriel, mais aussi tenir compte des menaces sur la sécurité des machines avec risque direct pour l’opérateur en cas de dommages sur l’installation ou indirect suite au dysfonctionnement de la production ou de son redémarrage intempestif suite à une cyberattaque.

Au-delà des risques physiques induits par le dysfonctionnement de la robotique industrielle, des risques psychologiques liés aux préoccupations croissantes de cybersécurité contribuent au renforcement du technostress et à l’excès de charge mentale, liés à l’interaction homme-machine : sentiments d’extrême dépendance à la sécurité de fonctionnement autonome de machines ou d’objets connectés piratés, pertes de confiance, suspicions d’informations incohérentes et de conduite erratique et dangereuse des robots, surtout s’ils sont prétendument collaboratifs (cobots).

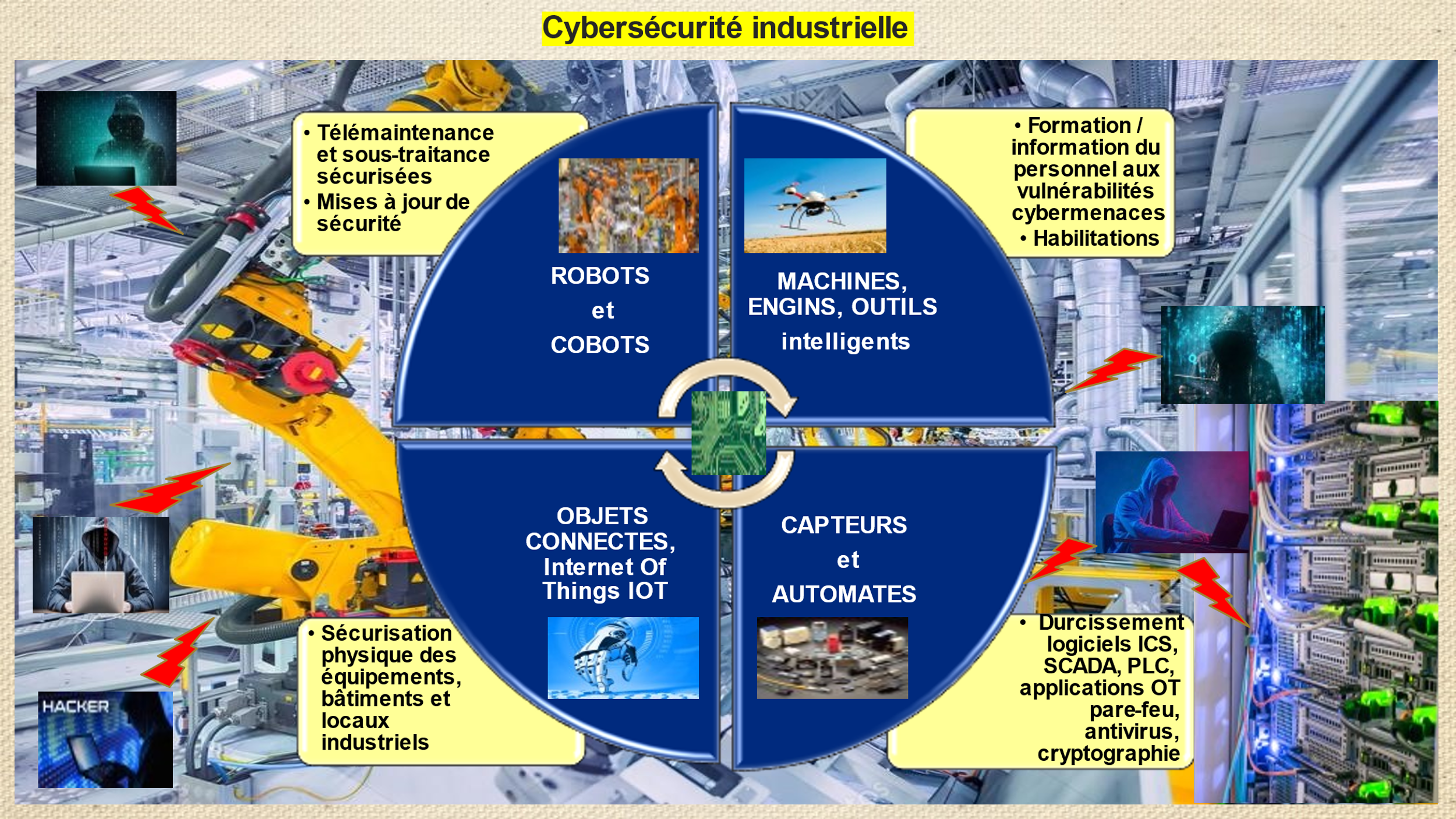

L’objectif de la cybersécurité industrielle est de préserver les fonctions opérationnelles des systèmes industriels concernés, dont prioritairement les plus critiques, celles du pilotage des process, de sûreté et de sécurité du personnel et de l’environnement.

Le contexte industriel de la cybersécurité et ses vulnérabilités

Les industries manufacturières (automobile, textile, agroalimentaire, etc.), les industries des process continus (chimie, pétrochimie, métallurgie, etc.), les transports ferroviaires et aériens, mais aussi la gestion technique des bâtiments (GTB) et la gestion technique centralisée (GTC : tunnels routiers, etc.), la distribution électrique, du gaz et de l’eau, sont autant de domaines couverts par les systèmes industriels.

La nouvelle industrie 4.0 s’appuie sur le déploiement des Technologies de l’Information et de la Communication (TIC) au sein des processus de production, de logistique et de maintenance, avec la combinaison d’automates programmables, de capteurs, de machines, outils et engins intelligents, issus des technologies de pointe de production et de contrôle : les robots collaboratifs, les robots fixes et mobiles, les machines-outils intelligentes, les drones, les exosquelettes, les engins de chantier intelligents, tous les objets connectés (portables ou intégrés dans des applications industrielles OT), ainsi que l’intelligence artificielle, la réalité virtuelle et la réalité augmentée modifient l’exploitation des usines, des chantiers et des infrastructures industrielles en profondeur.

La transformation digitale des usines et l’interconnexion numérique de l’ensemble des composantes du process de fabrication est un élément clé de l’industrie 4.0, ce que permet l’essor des systèmes de traitement de l’information, de l’Internet des Objets (IoT), du Big Data, du Cloud Computing ou encore de l’Intelligence Artificielle (IA) et du Machine Learning (ML).

L’opérateur 4.0 utilise ces technologies qui visent à « augmenter » les capacités de l’homme, notamment ses capacités physiques (via l’utilisation d’un exosquelette ou d’un robot collaboratif par exemple) et ses capacités sensorielles (via le recours à la réalité augmentée par exemple et de façon plus large aux objets connectés).

Jusqu’ à peu d’années, les machines et automates installés dans de nombreuses usines ont fonctionné coupés du réseau informatique de l'entreprise, sans intégration d’outils et équipements numérisés connectés à Internet. Mais, à l'ère de l'usine 4.0, les machines sont de plus en plus connectées, et les risques de pénétration et d'attaques sur des systèmes de contrôle informatiques industriels deviennent majeurs, en cas de mise en œuvre et d’utilisation sans développement des mesures et des outils de cybersécurité.

Avec « l’industrie du futur » et la connexion des machines au réseau internet, le cyber-risque va en augmentant pour les opérateurs en poste ou pour les intervenants à proximité d’un équipement de travail vulnérable. Pour leur protection, la prise en compte de la cybersécurité des machines, dans la conception tout autant que dans l’utilisation, est indispensable.

Les lignes de production des usines modernes sont régulièrement soumises à des alertes concernant les attaques et menaces persistantes avancées (APT)° sur la sécurité, la fiabilité et la disponibilité des systèmes de contrôle industriel (ICS), des dispositifs de contrôle et d'acquisition de données (SCADA), des automates programmables (PLC), et de leurs applications OT (Operational Technology), indispensables aux entreprises industrielles : autant d’éléments soumis à beaucoup de risques à cause de la généralisation de la connectivité. De même, les objets connectés sont devenus omniprésents et deviennent de plus en plus exposés aux risques liés à la cybersécurité.

(° Advanced Persistent Threat : cyberattaque ciblée et prolongée)

Les outils de la transformation numérique de l’atelier et de son outil de production (Internet of Things IOT, Cloud, machines intelligentes, communications machine-to-machine M2M, robots…) sont autant de sources de cyber-risques, car ils créent de nouvelles vulnérabilités et par suite, de nouvelles menaces.

L’utilisation croissante des objets et des systèmes directement connectés à un réseau Internet, au sein des ateliers et bureaux et sur les chantiers, va obliger les entreprises à mettre en œuvre une cybersécurité renforcée. En effet, tous sont très vulnérables aux différentes cyberattaques : vol d’informations, prise en main de l’appareil à distance, modification des données et des algorithmes.

C’est d’autant plus critique que le volume d’informations énorme généré par plusieurs milliers d’utilisateurs nécessite de mettre en place une capacité suffisante aux mesures de sécurité très strictes pour résister aux cyber-risques : le développement d’un monde professionnel totalement connecté offre pour des groupes malveillants de multiples possibilités d’exploiter les défaillances technologiques des dispositifs et des logiciels utilisés. Au pire, la grande crainte du cybersabotage, bloquer ou perturber le système ou le process pour l’empêcher de fonctionner normalement avec la volonté de provoquer une catastrophe et de nombreuses victimes y compris parmi le personnel, n’est pas infondée (notamment une cyberattaque dans les transports en commun ou dans une installation chimique dangereuse classée SEVESO « seuil haut »).

La gestion des vulnérabilités est complexe dans les systèmes industriels, car elles sont multiples et variées :

- Défaut de maîtrise des installations et de la configuration

- Utilisation d’équipements et de protocoles vulnérables

- Défaut de contrôle d’accès physique et de cloisonnement

- Télémaintenance et terminaux nomades non maîtrisés

- Utilisation de technologies standards

- Supervision insuffisante des événements de cybersécurité

Par exemple,

- peu d’usage de procédures ou de mécanismes techniques pour l’application

des mises à jour de sécurité,

- solutions techniques employées pour la télégestion ou la télémaintenance

offrant un niveau de sécurité faible, en créant involontairement des

brèches dans leur sécurité en s’interconnectant avec des sous-traitants ou

des prestataires extérieurs.

Les menaces de cyberattaques industrielles

Les cyberattaques touchent désormais la plupart des organisations et la menace s’est globalisée. Ces intrusions informatiques exploitent les vulnérabilités du Système d’Information (S.I) pour prendre le contrôle des serveurs ou postes de travail. Les virus informatiques constituent des cyberattaques qui tendent à devenir de plus en plus massives, sophistiquées et furtives avec comme conséquences potentielles l’installation d’un « cheval de Troie » pour accéder au poste de travail à distance et en interdire l’accès ou modifier / détruire les données des postes de travail.

Les cyberattaques sont de trois types :

- celles pillant des données confidentielles,

- celles visant à interrompre la disponibilité d’un service ou d'une

fabrication,

- celles visant à altérer des informations ou des processus.

Les motivations des cyberattaquants sont le plus souvent le lucre ou l’espionnage, mais des actions menées par des concurrents ou de nature géopolitique, des opérations de vandalisme et de terrorisme sont également à considérer sérieusement.

Parmi les plus redoutées et les plus courantes, figurent les cybermenaces et les cyberattaques suivantes, qui sont bien souvent facilitées par la négligence (et parfois la complicité) des employés vis-à-vis des consignes élémentaires de sécurité (« Shadow IT » : applications dans le Cloud non approuvées, applications personnelles à des fins professionnelles … avec tous les risques y afférents) :

- Le malware (virus malfaisant informatique) a pour but de

s'introduire dans le réseau informatique d'une entreprise pour détruire ou

modifier des données, ou pour soustraire des informations sensibles

(secrets de fabrication ou de négociation commerciale, mots de passe,

etc.). Ce type d'intrusion peut aussi paralyser le système d'information de

l'organisation concernée.

- Le phishing (hameçonnage) consiste à utiliser un email

ou un site web contrefait pour tromper une personne et collecter ses

données confidentielles, ou rendre sa machine vulnérable à l’introduction

d’un logiciel malveillant (malware).

- Le ransomware (ou rançongiciel) est un logiciel

malveillant destiné à obtenir une rançon pour déverrouiller les écrans des

postes de travail infectés ou récupérer des données importantes auxquelles

l’utilisateur n’a plus accès.

- Les techniques d’ingénierie sociale, manipulations

psychologiques afin d’extorquer un accès frauduleux à un système

d’information.

Plusieurs cyberattaques spectaculaires ont déjà concerné massivement des usines ou des infrastructures :

- En Allemagne dans une aciérie, en 2014, avec une technique d’hameçonnage,

des hackers ont réussi à prendre le contrôle d’un haut fourneau, générant

de très importants dégâts matériels sur les installations.

- En France et dans le monde, en 2017, le virus de type ransomware WannaCry

diffusé par le biais des courriels a pris en otage les usagers des

ordinateurs de Renault en bloquant l’accès à leurs fichiers, ce qui a

nécessité l’arrêt de la production. De même, Saint-Gobain a été lui-aussi

victime du ransomware NotPetya provoquant l’arrêt de la production de

certaines usines et une désorganisation de la distribution.

- Le malware Triton (2017), qui touche les systèmes de contrôle industriels

(ICS), est un des premiers virus industriel à viser le matériel robotique

et les appareillages électriques et électroniques, notamment dans les

process de pétrochimie. Les conséquences possibles vont de l’arrêt de

l’usine aux dommages physiques ou à une explosion avec des risques induits

pour les employés.

- Le malware Havex a contaminé beaucoup d’infrastructures importantes en

s’y infiltrant grâce à des mises à jour de logiciels distribuées par des

fournisseurs de systèmes de contrôle.

- Le principal opérateur américain de pipelines (Colonial Pipeline) a été

paralysé par un ransomware DarkSide en 2021 et ceci a suspendu le

fonctionnement d'un oléoduc.

Une expérience portant sur les vulnérabilités aux cyberattaques des robots industriels a été réalisée par la société Trend Micro et l’École polytechnique de Milan : elle a démontré les possibilités de prise de contrôle, de modification des paramètres, d’affichage d’un statut falsifié … , exposant ainsi l’opérateur à de multiples risques, comme des ajustements à distance de niveaux de vitesse, de limitation de force, de distance de sécurité, des falsifications des données de suivi, d’erreurs, … qui mettent clairement en danger les travailleurs. On peut envisager des risques physiques dus à un comportement erratique d’un robot, avec des modifications gestuelles importantes et dangereuses des bras articulés par exemple.

Les capteurs connectés permettent certes un suivi en temps réel des machines et procédés industriels, une maintenance prédictive, et par suite une amélioration de la sécurité (dont la surveillance de dispositifs de sécurité, d’usure d’éléments critiques, …) mais ils présentent par ailleurs des failles au niveau de la cybersécurité !

Aux risques physiques directs d’un dysfonctionnement d’une machine ou d’un

système robotisé, s’ajoutent des risques indirects :

- interruption inopinée de la production (processus continu par exemple)

créant un effet de surprise voire de panique, propice aux faux mouvements,

aux décisions hasardeuses, avec des conséquences sur la sécurité.

- accident survenant suite à une demande intempestive de remise en

fonctionnement alors qu’une intervention est en cours ; ou de reprise trop

anticipée, avec libération de l’énergie accumulée résiduelle (tension

électrique, pièces mécaniques en mouvement, fluides sous pression…).

- réactions inadaptées dues au stress amplifié de l’opérateur, face à une

situation imprévue et à un robot soudainement défectueux aux actions

désordonnées, ce qui est très accidentogène.

Enfin, les facteurs de risques psychologiques, notamment avec l'usage de robots collaboratifs (cobots), sont encore peu et mal appréhendés par manque de recul et d'études : il existe des lacunes entre les progrès réalisés dans l'application de la robotique industrielle (dont la cobotisation) et sa large et croissante diffusion dans toutes les industries, et la connaissance de leur impact sur la santé psychique et l'augmentation du stress au travail, en particulier dans le cas de cyberattaques réelles ou supposées :

- Intensification de la charge mentale due aux défauts des nouvelles

technologies informatiques ou d'automatisation.

- Stress d’une dépendance à une machine peut-être piratée ressentie

douloureusement.

- Anxiété liée à l'appréhension des contacts répétés avec un robot

possiblement « infecté » et à l’évitement des risques mécaniques dus à une

défaillance technique criminelle.

Les critères et mesures de sécurité d’un Système d’Information (S.I)

Un S.I a besoin de moyens de protection qui ont pour objectifs de garantir le respect des critères de sécurité suivants :

- Disponibilité : accessibilité durant les plages d’utilisation prévues par

les personnes autorisées, avec détection des intrusions,

- Intégrité : exactitude et complétude des informations, avec détection et

correction des modifications anormales,

- Confidentialité : informations accessibles aux seules personnes

autorisées,

- Preuve : traçabilité des actions menées, authentification des

utilisateurs.

Tous les S.I n’ont pas impérativement besoin d’atteindre les mêmes niveaux

de de Disponibilité, Intégrité, Confidentialité et de Preuve.

Parmi les mesures de sécurité :

- Cryptographie : implémenter du chiffrement et des signatures

électroniques,

- Pare-feu : isoler les zones des réseaux et contrôler et réguler le

passage entre-elles (par exemple, isoler les systèmes et réseaux ICS/SCADA

des réseaux d'entreprise et limiter les communications y entrant ou en

sortant …),

- Contrôles d’accès logiques : restreindre l’accès en lecture / annulation

/ création / modification des informations aux seules personnes habilitées,

- Sécurité physique des équipements et locaux : moyens de protection pour

l’intégrité physique du matériel et des bâtiments,

- Anti-virus : logiciel permettant de détecter toute attaque virale déjà

connue.

Face à des cybermenaces qui se complexifient et se démultiplient, l’Intelligence artificielle (IA) pourra apporter des solutions dans la sécurisation et la maîtrise des informations, pour déterminer la gravité des incidents et trier les fausses cyberalertes des vraies cyberattaques, en utilisant les algorithmes du Machine Learning (ML : apprentissage automatique) afin d’opérer ce tri et pour prendre immédiatement des mesures prédéterminées en cas de cyberattaque confirmée. D’autre part, l’IA va permettre de détecter au plus vite la localisation d’une menace virale et de la circonscrire pour limiter sa diffusion à toute la chaîne de production.

Tout constructeur doit respecter la directive « Machines » 2006/42/CE afin de garantir la sécurité des opérateurs sur ses machines, qui stipule en particulier qu’une défaillance du matériel ou de logiciel du système de commande ne doit pas entraîner de situation dangereuse pour le salarié. La directive « Machines » a été transcrite dans le Code du Travail (articles L. 4311-1 à L. 4311-7) et a été transposée en droit français par les normes :

• Norme NF EN ISO 13849-1 Octobre 2008 (Sécurité des machines - Parties des

systèmes de commande relatives à la sécurité - Partie 1 : principes

généraux de conception)

• Norme NF EN ISO 13849-2 Décembre 2012 (Sécurité des machines - Parties

des systèmes de commande relatives à la sécurité - Partie 2 : validation)

• Norme NF EN ISO 12100 Décembre 2010 (Sécurité des machines - Principes

généraux de conception - Appréciation du risque et réduction du risque)

Afin d'encadrer la coopération homme-machine, notamment au plan de la sécurité des opérateurs, la norme ISO 10218 (août 2011) spécifie les exigences en matière de sécurité, d'ergonomie, de performance des « robots pour environnements industriels ». Cette norme comporte deux parties : la première concerne les exigences de sécurité et les recommandations aux concepteurs des robots tandis que la seconde traite de la sécurité en matière d'intégration et d'utilisation des systèmes robotiques.

Mais, les cyberattaques et cybermenaces ne font pas partie de la Directive « Machines » en tant que telles, car les actes malveillants ne sont pas des mauvais usages raisonnablement prévisibles et quantifiables : cette Directive concerne essentiellement la sureté de fonctionnement, soit l’ensemble de mécanismes mis en place pour assurer la continuité de fonctionnement du système dans les conditions requises, c’est-à-dire la protection contre les dysfonctionnements et accidents involontaires.

Le rapport technique de la Commission Electrotechnique Internationale (CEI) TR 63074 (2019) traite de la « Sécurité des machines – Aspects de sécurité liés à la sécurité fonctionnelle des systèmes de contrôle associés ».

L'IEC TR 63074 donne des lignes directrices relatives aux aspects des menaces de cyberattaques des machines et des vulnérabilités de leur Système de Commande relatif à la Sécurité (SCS) , soit directement, soit indirectement via les autres parties de la machine, qui pourraient influencer la sécurité et entraîner la perte de la capacité de maintenir le fonctionnement sûr de ces machines (brèches de sécurité).

« INTRODUCTION de l'IEC TR 63074 :

Les systèmes d'automatisation industrielle peuvent être exposés à des

attaques de sécurité du fait que :

-

l'accès au système de contrôle est possible, par exemple la

reprogrammation des fonctions de la machine (y compris la sécurité);

-

la convergence entre l'informatique standard et les systèmes

industriels s'accroît ;

-

les systèmes d'exploitation sont devenus présents dans les systèmes

embarqués, par exemple les protocoles basés sur IP remplacent les

protocoles réseau propriétaires et les données sont échangées

directement depuis le réseau SCADA dans le monde bureautique ;

-

le logiciel est développé en réutilisant des composants logiciels tiers

existants ;

-

l'accès à distance depuis les fournisseurs est devenu le mode standard

d'exploitation/maintenance, avec un risque de cybersécurité accru

concernant, par exemple, l'accès non autorisé, la disponibilité et

l’intégrité.

Dans le cadre d'un système d'automatisation industrielle, les systèmes de commande de sécurité des machines peuvent également faire l'objet d'attaques de sécurité pouvant entraîner une perte de la capacité à maintenir la sécurité du fonctionnement d'une machine.

Le potentiel de risque d'opportunités d'attaque est important compte tenu des tendances et des évolutions des menaces et le nombre de vulnérabilités connues. Les objectifs de sécurité sont principalement décrits en termes de confidentialité, d'intégrité et la disponibilité, qui doivent en général être identifiées et hiérarchisées en utilisant une approche basée sur les risques. Les objectifs de sécurité fonctionnelle tiennent compte du risque en estimant la gravité du dommage et la probabilité d'occurrence de ce dommage. »

Pour aller plus loin :

- • INRS : La sécurité et la cybersécurité pour les machines, 2019, 16 pages

- • ANSSI : La cybersécurité des systèmes industriels : Mesures détaillées, 2014, 96 pages

- • Commission Electrotechnique Internationale (CEI) : TR 63074 : Safety of machinery - Security aspects related to functional safety of safety- related control systems, 2019, 23 pages

- • OFFICIEL-PREVENTION: ORGANISATION ERGONOMIE > ERGONOMIE AU POSTE DE TRAVAIL : LA PRÉVENTION DES RISQUES PROFESSIONNELS DE L’INDUSTRIE 4.0 : https://www.officiel-prevention.com/dossier/protections-collectives-organisation-ergonomie/ergonomie-au-poste-de-travail/la-prevention-des-risques-professionnels-de-lindustrie-4-0

AOUT 2022

Partagez et diffusez ce dossier

Laissez un commentaire

Votre adresse de messagerie ne sera pas publiée.